[쿠키 사회] 보안 전문가들은 디도스(DDoS·분산서비스거부) 공격을 지휘한 해커를 찾아낼 가능성이 0%에 가깝다고 전망하고 있다. 이번 디도스 공격은 해커가 직접 지휘하는 것이 아닌 데다 좀비 PC를 분석해 악성 코드를 심은 해커를 역추적하는 방식은 기술적으로 어려움이 많기 때문이다.

한 보안 전문가는 “2003년 1·25 인터넷 대란 때도 잡지 못하지 않았느냐, 이번에도 영구 미제로 남을 가능성이 크다”고 잘라 말했다.

◇해커는 좀비 PC와 단절 상태=1·2차 디도스 공격은 해커가 중앙 명령(C&C) 서버를 이용해 원격조종하는 방식이 아니라 이미 악성코드에 감염된 개별 좀비 PC가 자동적으로 특정 사이트를 공격한 ‘변종 디도스’다. 이미 해커와 좀비 PC가 단절된 상태이므로 좀비 PC에 심어진 악성코드나 인터넷 사이트 방문기록 등을 뒤진다고 해도 해커를 역추적하기는 어렵다는 분석이다.

IT 보안솔루션업체 쉬프트웍스의 홍민표 대표는 “디도스 공격은 해커가 곧바로 특정 서버를 공격하는 것이 아니라 다른 PC를 좀비 PC로 이용하기 때문에 해커를 찾아 내기가 어려운데다 이번 공격은 해커가 원격조종을 하지 않고 미리 특정 시간에 특정 대상을 공격하도록 제작된 악성코드를 유포하고 연결은 끊었기 때문에 역추적이 더 힘들다고 봐야 한다”고 설명했다.

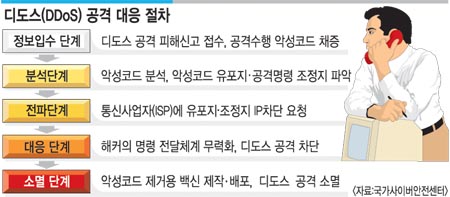

일단 검찰과 경찰은 확보한 좀비 PC를 분석해 악성 코드가 유포된 사이트를 찾고, 유포 사이트 로그(방문) 기록을 샅샅이 뒤져 누가 해커인지를 역추적한다는 계획이다.

하지만 유포 사이트를 찾아 내는 일은 쉽지 않을 전망이다. 좀비 PC 사용자가 접속 사이트 목록을 삭제했을 가능성이 있기 때문이다. 또 해커가 경찰 추적을 피하기 위해 이미 해당 사이트에서 악성 코드 배포를 중단했을 경우에도 사이트 추적은 불가능해진다.

◇해커는 이미 자취를 감춰=좀비 PC의 인터넷 사이트 접속 기록을 뒤져서 악성 코드를 내려받은 사이트를 찾아낸다 해도 여전히 장애물은 남는다. 해커를 추적하려면 해당 사이트의 로그 기록을 분석해야 하는데 해커들은 악성코드를 유포할 목적으로 특정 사이트에 접속할 때는 대부분 인터넷 주소(IP)를 위조하기 때문이다.

이번 공격처럼 지능적이고 조직적인 디도스 공격을 감행한 해커가 자신의 방문 기록을 그대로 남겼을 가능성은 희박하다. 보안 전문가들은 해커가 추적을 피하기 위해 기본적인 로그 기록을 다 지우고 나갔을 것으로 예상하고 있다.

해커가 외국의 프록시 서버(접속하려는 PC와 서버 사이에서 데이타 중계 역할을 하는 서버)를 사용했다면 더 복잡해진다. 해당 국가와의 공조 수사가 필요하다.

신대규 한국정보보호진흥원(KISA) 상황관제팀장은 “해커가 해외 프록시 서버를 이용해 특정 사이트에 들어왔을 경우 문제가 심각해진다”며 “미국을 비롯한 해외 사이트들은 다른 국가에 서버 정보를 제공하는 것을 상당히 꺼리기 때문”이라고 말했다.

해커를 찾기 위해서는 악성 코드 유포 사이트를 확보하고, 해당 사이트를 역추적해야 하는데 현재로는 두 가지 방법이 모두 여의치 않은 상황이다. 국민일보 쿠키뉴스 임성수 기자

joylss@kmib.co.kr

▶뭔데 그래◀ 알몸 뉴스 국내 상륙, 어떻게 생각하십니까?